描述

VeraCrypt是一款适用于Windows、Mac OSX和Linux的免费开源磁盘加密软件。基于TrueCrypt 7.1a。

主要功能

- 在文件中创建虚拟加密磁盘,并将其作为真实磁盘装载。

- 对整个分区或存储设备(如USB闪存驱动器或硬盘驱动器)进行加密。

- 加密安装Windows的分区或驱动器(启动前身份验证)。

- 加密是自动、实时(动态)和透明的。

- 并行化和流水线技术使数据的读写速度与驱动器未加密时一样快。

- 加密可以在现代处理器上进行硬件加速。

- 提供合理的否认,以防对手强迫你透露密码:隐藏卷(隐写术)和隐藏操作系统。

下载地址

使用流程(加密文件夹,挂载成磁盘)

- 安装的话就是普通软件的安装流程

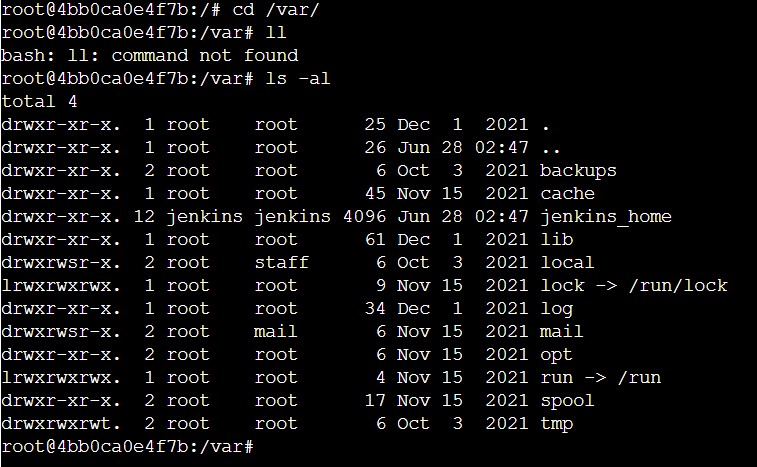

- 软件主界面点击创建加密卷

- 选在创建文件型加密卷

- 选择标准的加密卷,隐藏的文件描述特别逗,都能感觉到画面。。。

- 选择加密卷存放的位置

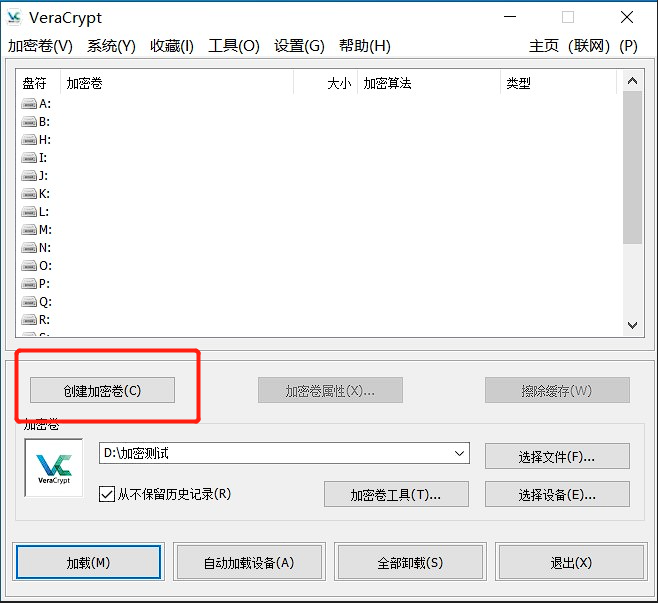

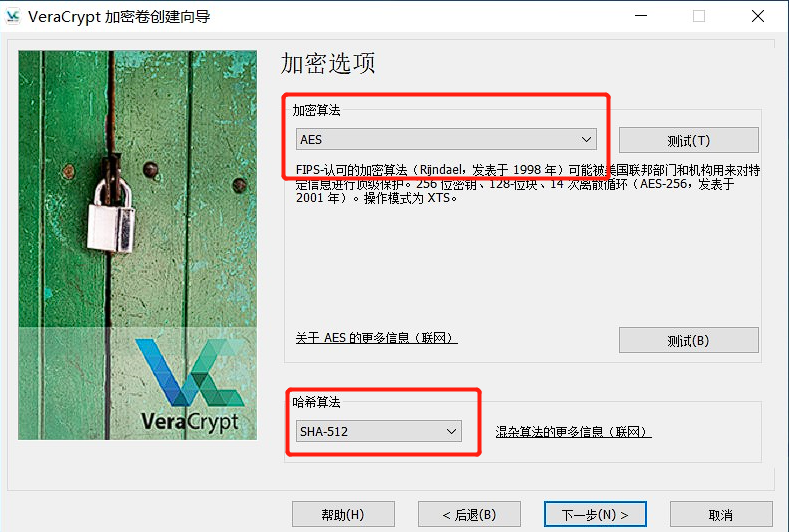

- 配置加密算法,对于我来说默认就行,没人没事闲的处理这些玩应

- 设置加密卷的大小,这里是文件夹挂载磁盘,所以生成文件的大小就是设置的大小,也是挂载加密磁盘后的大小。

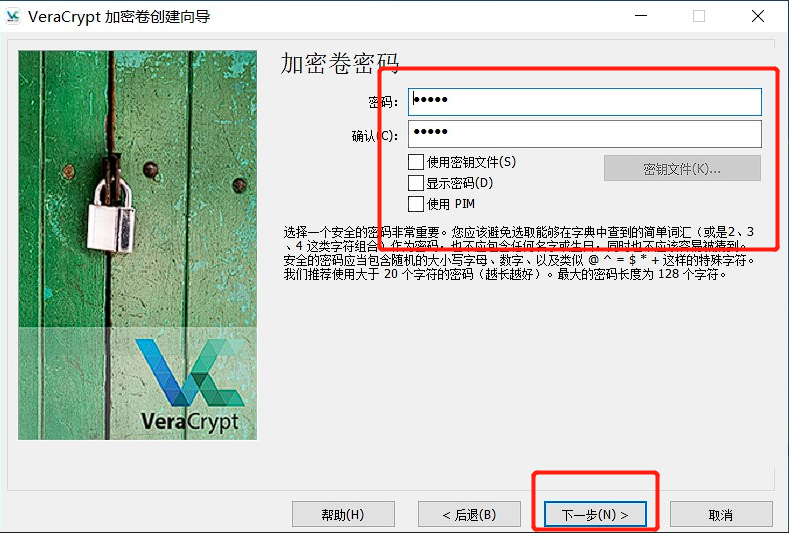

- 配置加密卷的密码,下一步的时候密码太简单会有提示

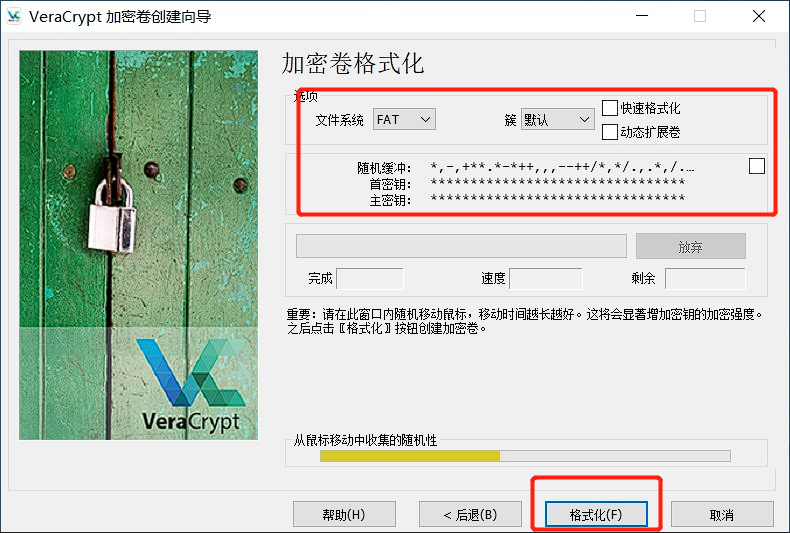

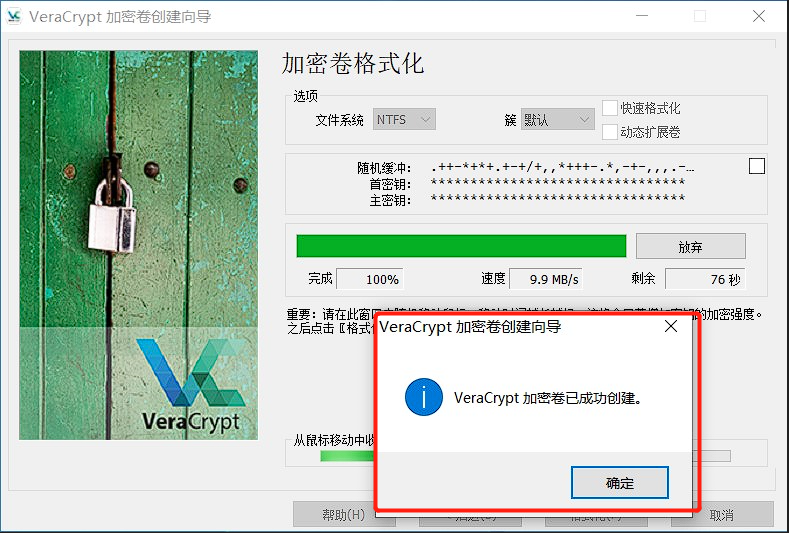

- 格式化加密卷,其中需要移动鼠标来构建随机加密的字符串

- 最后格式化完成创建

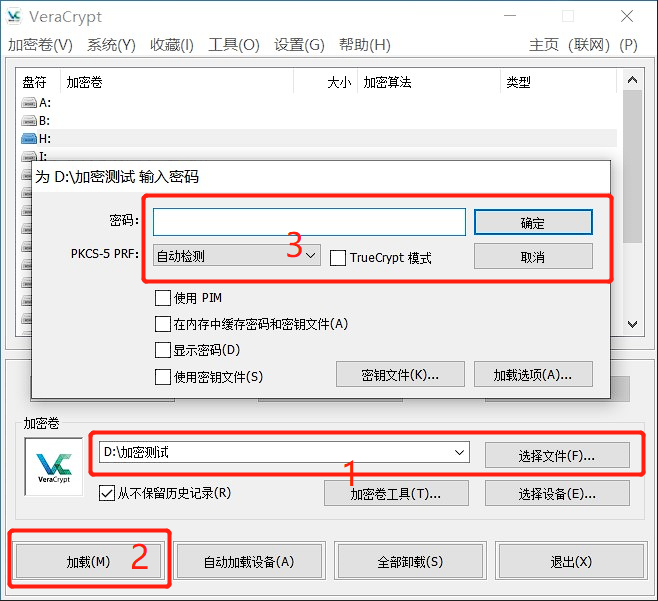

- 挂载加密卷文件为本地磁盘

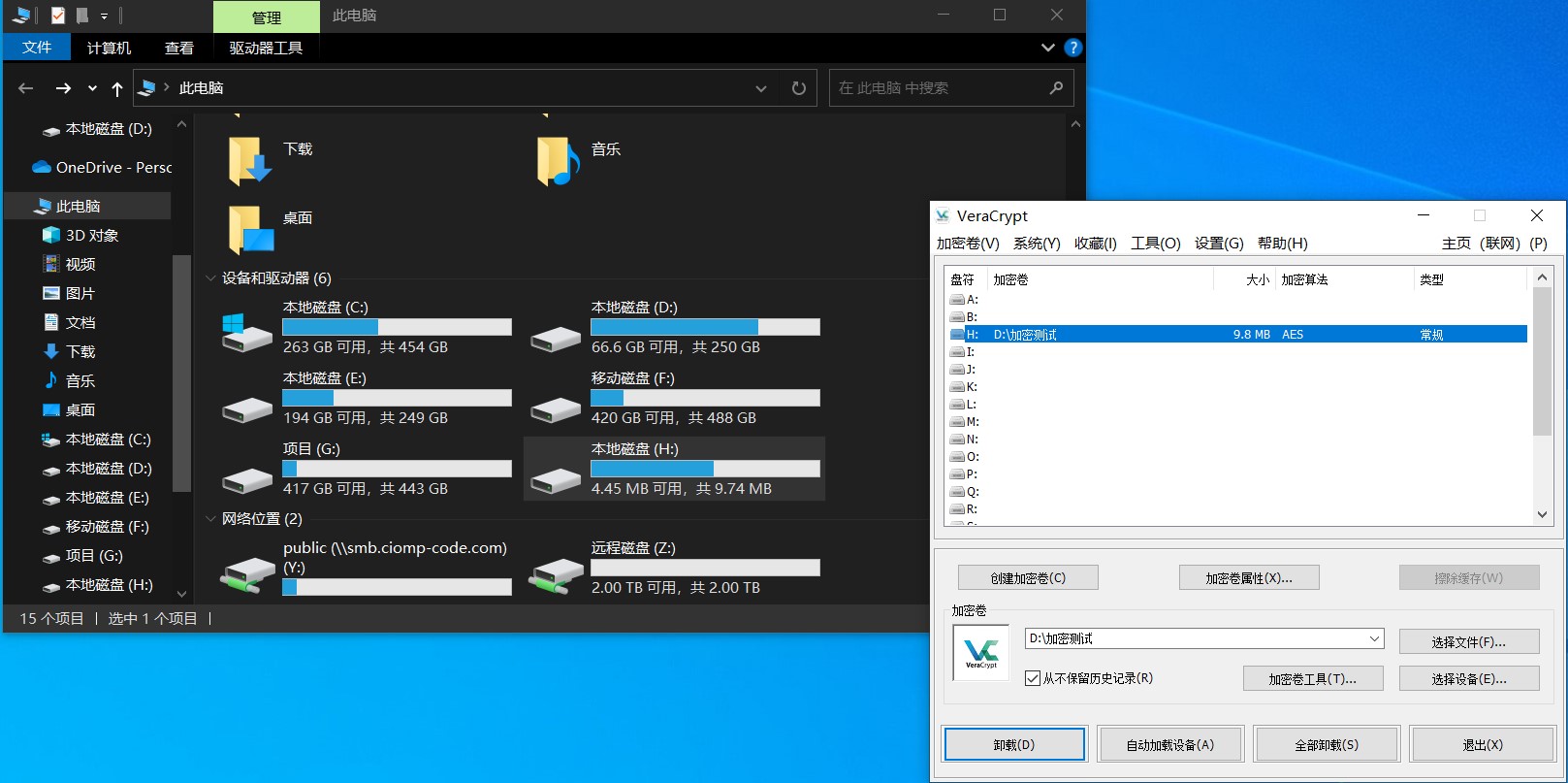

- 挂载成功,正常使用。

创建加密磁盘/U盘流程(待处理)

- 优先把U盘或磁盘的加密分区分出来格式化一下。我用的工具是DiskGenius

- 软件主界面点击创建加密卷

- 选在创建加密非系统分区/设备

- 选择标准的加密卷(与加密卷一致)

- 选择加密卷存放的位置

- 配置加密算法,对于我来说默认就行,没人没事闲的处理这些玩应

- 加密卷的大小不用设置,直接是磁盘大小。

- 配置加密卷的密码,下一步的时候密码太简单会有提示

- 格式化加密卷,其中需要移动鼠标来构建随机加密的字符串

- 最后格式化完成创建

- 挂载加密卷磁盘为本地磁盘(或者选中挂载符直接点全部加载)

- 输入密码,挂载成功,正常使用。

这里挂载需要注意一下,因为Veracrypt把磁盘变成里加密卷,所以window不能直接识别,每次插入都会提示【使用驱动器中的光盘之前需要将其格式化】,你说加密了你还不能格式话,格式完就成普通磁盘了。